Massimizza la sicurezza di FileVault distruggendo l'archiviazione delle chiavi in modalità Standby

La modalità di attesa è una funzione di risparmio energetico che sospende automaticamente un Mac dopo che è stato inattivo per un po ', cosa che fa diminuire ulteriormente il consumo della batteria. Quando un Mac che utilizza la crittografia FileVault viene messo in modalità standby, una chiave FileVault (sì, questa chiave è crittografata) viene archiviata in EFI (firmware) in modo che possa uscire rapidamente dalla modalità standby quando viene riattivato dal sonno profondo. Per il 99% degli utenti, ciò non ha importanza e non è un problema di sicurezza, ma per coloro che sono preoccupati della massima sicurezza e proteggono un Mac da attacchi insolitamente aggressivi (ad es. Livello di spionaggio), puoi impostare OS X in modo da distruggerlo automaticamente Tasto FileVault quando è posizionato in modalità standby per il risparmio energetico, impedendo che la chiave memorizzata sia un potenziale punto debole o bersaglio di attacco.

La modalità di attesa è una funzione di risparmio energetico che sospende automaticamente un Mac dopo che è stato inattivo per un po ', cosa che fa diminuire ulteriormente il consumo della batteria. Quando un Mac che utilizza la crittografia FileVault viene messo in modalità standby, una chiave FileVault (sì, questa chiave è crittografata) viene archiviata in EFI (firmware) in modo che possa uscire rapidamente dalla modalità standby quando viene riattivato dal sonno profondo. Per il 99% degli utenti, ciò non ha importanza e non è un problema di sicurezza, ma per coloro che sono preoccupati della massima sicurezza e proteggono un Mac da attacchi insolitamente aggressivi (ad es. Livello di spionaggio), puoi impostare OS X in modo da distruggerlo automaticamente Tasto FileVault quando è posizionato in modalità standby per il risparmio energetico, impedendo che la chiave memorizzata sia un potenziale punto debole o bersaglio di attacco.

Abilitando questa impostazione, gli utenti di FileVault devono inserire la propria password di FileVault quando un Mac viene risvegliato dalla modalità standby, poiché la chiave FV non viene più memorizzata per un rapido risveglio. Difficilmente un inconveniente, ma rallenta il risveglio da un sonno profondo un po ', e richiede all'utente di impegnarsi in un ulteriore livello di autenticazione oltre alle funzioni di blocco e login standard prima che il Mac diventi nuovamente utilizzabile.

Aumentare la sicurezza FileVault distruggendo le chiavi FileVault in modalità Standby

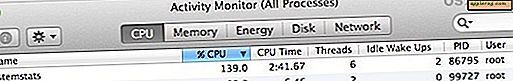

Questo comando deve essere inserito nel Terminale, trovato in / Applicazioni / Utility /

pmset -a destroyfvkeyonstandby 1

L'indicatore -a applica l'impostazione a tutti i profili di alimentazione, ovvero batteria e caricabatterie.

Se ritieni che questa funzione non sia necessaria o frustrante, può essere invertita facilmente impostando da 1 a 0 e utilizzando di nuovo il comando come segue:

pmset -a destroyfvkeyonstandby 0

Si noti che, a seconda dei privilegi dell'account utente attivo, potrebbe essere necessario anteporre entrambi questi comandi con sudo affinché possano essere eseguiti da superutente, quindi i comandi sarebbero i seguenti:

Abilitazione della distruzione della chiave FileVault

sudo pmset -a destroyfvkeyonstandby 1

Disabilitazione della distruzione della chiave FileVault

sudo pmset -a destroyfvkeyonstandby 0

È sempre possibile controllare le impostazioni di pmset per vedere se questo è attualmente abilitato o disabilitato usando il seguente comando:

pmset -g

Certo, questo è un po 'tecnico e un po' estremo, e quindi non si applica alla maggior parte degli utenti Mac. Tuttavia, per coloro che si trovano in ambienti di sicurezza sensibili, quelli che hanno dati molto sensibili memorizzati sui loro computer, o anche per individui che desiderano il massimo della sicurezza personale, questa è un'opzione molto valida e dovrebbe essere considerata se il trade-off di un più lento il tempo di veglia vale il vantaggio di sicurezza aggiuntivo.

Come sempre con FileVault, non dimenticare la password, altrimenti tutto il contenuto del Mac diventerà inaccessibile in modo permanente in quanto il livello di crittografia è così forte che praticamente nulla potrebbe superarlo in un lasso di tempo umano. Se sei nuovo a FileVault e al concetto di crittografia completa del disco, assicurati di configurarlo correttamente e non perdere mai la chiave di ripristino di FileVault.

Per molte più informazioni tecniche su questo argomento, Apple ha un'eccellente guida all'implementazione di FileVault disponibile in formato PDF.

![Guarda Steve Jobs Lavora con la sua magia su NeXT nel 1987 [Video]](http://applersg.com/img/fun/600/watch-steve-jobs-work-his-magic-next-1987.jpg)