Come tenere traccia degli hacker

Se passi molto tempo connesso a Internet, è solo questione di tempo prima che un hacker tenti di accedere al tuo computer. Sicurezza e firewall adeguati sono di solito tutto ciò che è necessario per impedire loro di entrare, ma i proprietari di computer che sono meno concentrati sulla sicurezza del sistema potrebbero avere un hacker che si intrufola nelle loro porte aperte. Se dovessi trovarti nella sfortunata posizione di avere a che fare con un hacker, ricorda che è del tutto possibile identificare e rintracciare l'hacker in modo che i suoi crimini informatici possano essere segnalati alle autorità competenti.

Apri il prompt di DOS sul tuo computer. Il modo in cui si arriva al prompt di DOS dipende dalla versione di Windows in uso. Se utilizzi Windows 95 o Windows 98, fai clic su "Start". quindi fare clic su "Programmi" e terminare facendo clic su "MS-DOS". Se stai usando Windows NT, Windows 2000 o Windows XP, arriverai al prompt di DOS in modo diverso. In questo caso, fai clic su "Start", quindi fai clic su "Esegui", quindi digita "cmd" o "comando". Windows Vista è il più semplice di tutti, poiché devi solo fare clic su "Start", quindi digitare "cmd".

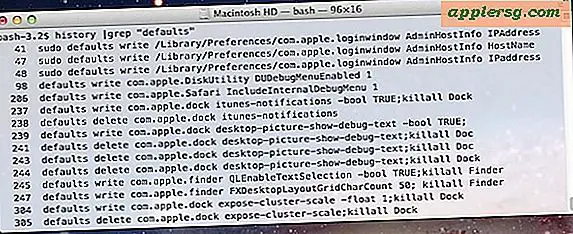

Digitare il seguente comando nel prompt di DOS (senza virgolette): "netstat --a". Si aprirà una routine nota come Netstat, che identificherà rapidamente tutte le connessioni in entrata e in uscita dal computer. Digitando "netstat --a" verrà prodotta una stringa di informazioni che identifica il tuo indirizzo IP, la porta utilizzata dal computer per la connessione, l'"indirizzo esterno" della macchina a cui sei connesso, la porta utilizzata dalla macchina e anche lo stato della connessione.

Identifica quali altri comandi Netstat sono disponibili per te. Digita "netstat ?", senza i punti interrogativi. Questo dovrebbe mostrarti quali comandi sono disponibili nella tua versione di Netstat. I comandi tipici includono --a, -e, -n, -p proto, -r e --s. Puoi anche combinare più comandi contemporaneamente, come farai nel passaggio successivo.

Combina due comandi per affinare la tua ricerca. Innanzitutto, usa il comando che identifica tutte le connessioni e le porte di ascolto, che di solito è "-a". In secondo luogo, trova il comando che elenca le informazioni in forma numerica, che di solito è "-n". Digita il comando nel prompt DOS come "netstat --an". Nota che potresti dover cambiare "a" o "n" in qualcos'altro, se sono identificati in modo diverso nella tua versione di Netstat.

Cerca attività Internet aggiuntive. Dovresti avere solo una connessione, usando una porta. Se un hacker ha ottenuto l'accesso al tuo sistema, verrà utilizzata una porta aggiuntiva. L'esecuzione del comando del passaggio precedente ti consentirà di vedere quale indirizzo IP sta utilizzando l'hacker, il nome host dell'hacker e il numero di porta attraverso cui si sta connettendo. È possibile chiudere la porta e bloccare l'indirizzo IP, ma per il momento andiamo a rintracciare chi sta accedendo al computer ea cosa sta facendo.

Esegui un percorso di traccia sulle informazioni che hai ottenuto sull'hacker. Questo ti dà un'idea di dove si trova l'individuo e quale ISP sta usando per connettersi a Internet. Eseguire la route di traccia tornando al prompt del DOS e digitando "tracert indirizzo IP/nome host". Rimuovere le virgolette e sostituire "indirizzo IP" e "nome host" con le informazioni pertinenti raccolte nel passaggio precedente. Trace route traccerà quindi il percorso della connessione, inclusi tutti i server che la connessione deve attraversare prima di raggiungerti.

Stampa le informazioni sull'intrusione, quindi usa il firewall per bloccare la porta e l'indirizzo IP utilizzati dall'hacker. Invia una copia delle informazioni al dipartimento di polizia locale, al dipartimento di polizia del luogo che traccia il percorso identificato per l'hacker, all'ISP utilizzato dall'hacker e al sito web del Dipartimento di Giustizia degli Stati Uniti sul crimine informatico. (Seguire il collegamento in Risorse.) Queste organizzazioni potrebbero volere che un tecnico generi un registro dettagliato del computer dell'intrusione e di eventuali intrusioni passate, quindi non eliminare alcun file di registro dal computer.

Suggerimenti

Non tentare di hackerare indietro. Non solo questo sarebbe illegale, ma l'hacker potrebbe far rimbalzare la sua connessione da un indirizzo IP innocente e non sarebbe influenzato dal tuo tentativo di hacking.