Exploit XSS di Apple.com disponibile sul sito di iTunes

Aggiornamento: Apple ha risolto l'exploit!

Immagino che questo verrà risolto in tempi relativamente brevi, ma puoi fare alcune cose divertenti (e potenzialmente spaventose) con i siti di affiliazione iTunes di Apple.com semplicemente modificando i parametri dell'URL. L'URL Apple.com modificato è formato come segue: http://www.apple.com/itunes/affiliates/download/?artistName=OSXDaily.com&thumbnailUrl=http://cdn.osxdaily.com/wp-content/themes/osxdaily-leftalign/img/osxdailylogo2.jpg&itmsUrl=http://www.osxdaily.com&albumName=Best+Mac+Blog+Ever

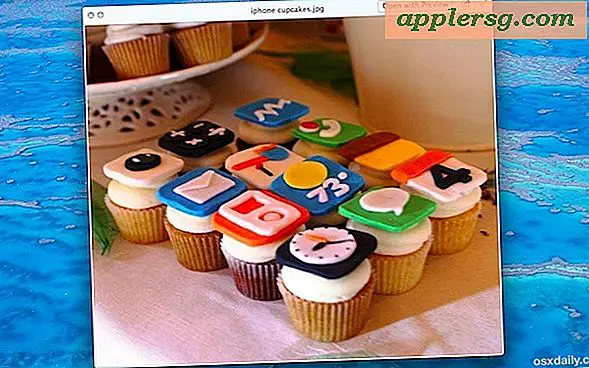

Fai clic qui per la versione OSXDaily.com dell'exploit XSS su Apple.com: è sicuro, mostra solo ciò che si trova nello screenshot qui sopra.

Puoi inserire tutto ciò che desideri nell'URL modificando i link di testo e immagine, il che ha portato ad alcune versioni estremamente divertenti del sito web iTunes di Apple. Altri utenti hanno ulteriormente modificato l'URL per poter includere altre pagine Web, javascript e contenuti flash tramite iFrame di altri siti, il che apre la porta a tutti i tipi di problemi. A questo punto è divertente solo perché nessuno lo ha usato per scopi nefandi, ma se il buco rimane aperto troppo a lungo non stupitevi se qualcuno lo fa. Il lettore di OS X Daily Mark ha inviato questo suggerimento con un collegamento modificato che ha aperto una serie di finestre popup e aveva un iframe con meno contenuto salato, visualizzato sotto il marchio apparente (benché compromesso) di Apple.com, e questo è esattamente il tipo di cosa che deve essere evitata. Speriamo che Apple risolva tutto in fretta.

Ecco alcuni altri screenshot che mostrano quale sia la modifica dell'URL in azione, conservata per i posteri:

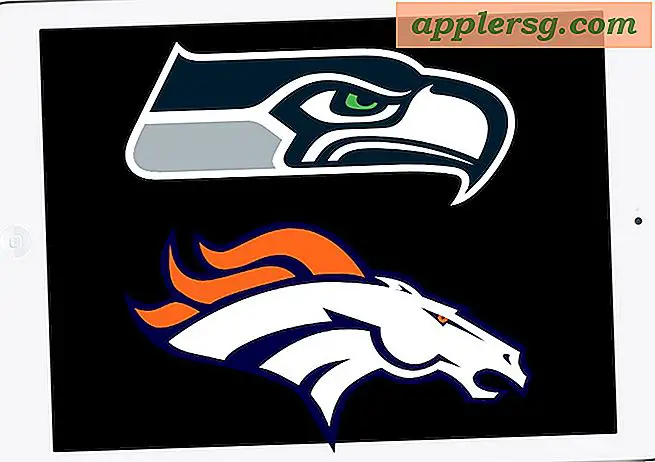

Ecco uno che prende ancora di più il joke di Windows 7 inserendo un iframe con il sito di Microsoft nel contenuto:

[Presentazione di Reader trovata tramite Reddit: Apple XSS Exploit - Grazie Mark! ]