Guida avanzata alla comprensione del malware di Mac OS X.

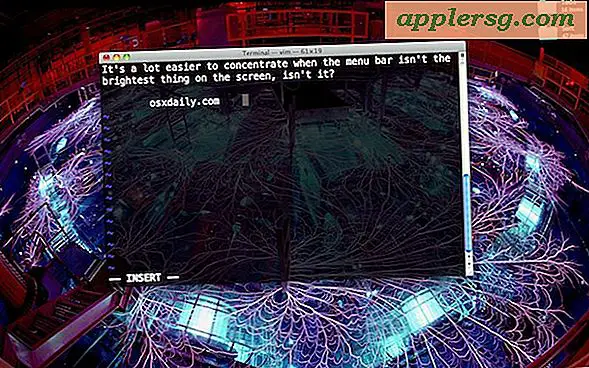

Nota: questo è un argomento avanzato rivolto agli utenti esperti di Mac . I Mac sono generalmente considerati sicuri, certamente almeno rispetto al mondo alternativo di Windows. Ma la realtà è che mentre i Mac sono generalmente più sicuri di Windows, c'è ancora il potenziale legittimo per il malware di passare a OS X, nonostante GateKeeper, XProtect, sandboxing e firma del codice. Questo spiega l'eccellente presentazione di Patrick Wardle, Director of Research di Synack, un fornitore di soluzioni di sicurezza informatica, che offre un aspetto attento e dettagliato delle attuali implementazioni di sicurezza incorporate in OS X e in che modo potrebbero essere aggirate da malware intento ad attaccare un Mac. Inoltre, la panoramica di Synack va oltre e fornisce uno script open source chiamato KnockKnock, che visualizza tutti i binari di OS X che sono impostati per l'esecuzione all'avvio del sistema, aiutando potenzialmente gli utenti avanzati ad esaminare e verificare se qualcosa di ombreggiato è in esecuzione su un Mac.

L'eccellente documento, intitolato "METHODS of MALWARE PERSISTENCE su OS X", è suddiviso in cinque parti principali:

- Sfondo su metodi di protezione incorporati OS X, inclusi GateKeeper, Xprotect, sandboxing e firma del codice

- Informazioni sul processo di avvio Mac, dal firmware a OS X

- Metodi per far funzionare costantemente il codice al riavvio e al login dell'utente, incluse le estensioni del kernel, i daemon di lancio, i lavori cron, gli elementi avviati e di login e di accesso

- Esempi specifici di OS X Malware e come funzionano, inclusi Flashback, Crisis, Janicab, Yontoo e prodotti AV rogue

- KnockKnock - un'utility open source che analizza binari, comandi, estensioni del kernel, ecc. Che possono aiutare gli utenti avanzati nel rilevamento e nella protezione

Nel caso non fosse già ovvio; questo è tutto abbastanza avanzato, rivolto a utenti esperti e individui nel settore della sicurezza. L'utente Mac medio non è il pubblico di destinazione per questa presentazione, documento o strumento KnockKnock (ma possono comunque seguire alcuni suggerimenti generali per la protezione da malware Mac). Si tratta di un documento tecnico che delinea alcuni potenziali vettori di attacco e potenziali attacchi di minacce a OS X, è veramente rivolto a utenti Mac avanzati, lavoratori IT, ricercatori di sicurezza, amministratori di sistema e sviluppatori che desiderano comprendere meglio i rischi posti al sistema operativo X e apprendere come individuare, proteggere e proteggere da tali rischi.

- Presentazione Synack: OS X Malware Persistence (collegamento diretto al documento PDF)

- KnockKnock: script per visualizzare i binari persistenti impostati per l'esecuzione su OS X di boot (open source su Github)

L'intera presentazione di Synack Malware è lunga 56 pagine dettagliate in un file PDF da 18 MB. Inoltre, lo script Python KnockKnock è disponibile su GitHub per l'utilizzo e l'esplorazione. Tutti e due sono degni di attenzione per gli utenti Mac esperti che desiderano comprendere meglio i rischi per OS X, passarli avanti!