Nmap per Mac OS X esplora reti, scansioni porte e altro ancora

Nmap è una potente utility di esplorazione della rete da riga di comando che consente di rivedere l'inventario della rete, la risposta e il tempo di disponibilità dell'host ed eseguire il controllo della sicurezza tramite scansioni di porte, rilevamento di SO e firewall e altro ancora. Anche se è gratuito (e open source) e viene fornito insieme a molte versioni di Linux, non viene fornito di serie con le installazioni di OS X, e quindi deve essere installato separatamente. Nmap è generalmente abbastanza avanzato, ma ha un sacco di applicazioni utili anche per quelli di noi che non sono amministratori di rete e professionisti della sicurezza, e può anche essere utile per semplici attività di configurazione di rete e risoluzione dei problemi.

Durante l'installazione di nmap avrai anche la possibilità di installare la suite completa di utilità di rilevamento della rete, tra cui ncat, zenmap (richiede X11), ndiff e nping. Anche questi sono tutti strumenti utili, quindi è una buona idea installarli tutti insieme.

Installa Nmap per Mac OS X

Usando il programma di installazione DMG è il modo più semplice, ma puoi anche creare nmap da te o ottenere qualcosa come Homebrew o MacPorts.

- Ottieni nmap per Mac OS X (gratuito)

- Installa attraverso il dmg, assicurati di fare clic con il tasto destro e scegli "Apri" per aggirare l'avviso di Gatekeeper se è ancora abilitato

- Installa la suite completa nmap, o seleziona selettivamente se installare ncat, ndiff, nping, ecc

Non è necessario riavviare, ma è necessario aggiornare o aprire un nuovo terminale per avere nmap trovato nel percorso.

Usi di esempio di Nmap

Nmap funziona con IP LAN e WAN e ha quasi infinite applicazioni, ma tratteremo alcuni semplici trucchi comunemente usati. Si noti che non è insolito che vengano restituite pochissime informazioni dalle macchine OS X, in particolare se il firewall del software è stato abilitato e nessun servizio di condivisione è abilitato. D'altra parte, la scansione di un PC Windows o di una rete di macchine Windows ti darà spesso un'enorme quantità di informazioni e rivelerà molti servizi, anche se il firewall di Windows è abilitato.

Trova porte aperte su Localhost

Nmap rende molto facile scoprire quali porte sono aperte su localhost (cioè il tuo computer):

nmap localhost

Potresti vedere qualcosa come il seguente riportato di nuovo:

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

445/tcp open microsoft-ds

548/tcp open afp

6817/tcp open unknown

Questo ti consente di sapere che SSH / SFTP, HTTP, Samba e il protocollo di condivisione file Apple sono tutti aperti sul Mac host locale e mostrano le porte in cui vengono eseguiti.

Per un Mac, la commutazione di varie opzioni direttamente nel pannello "Condivisione" delle preferenze di sistema ha un impatto diretto su ciò che viene visualizzato, sia che si tratti di attivare il server SSH e SFTP e di abilitare l'accesso remoto, attivare e disattivare la condivisione di file per Mac o Windows o entrambi, condivisione dello schermo o qualsiasi altra cosa. Separatamente, se hai avviato un server web locale ad un certo punto (anche il server http python super veloce), troverai anche quelli in esecuzione.

Scansiona ed elenca un intervallo di IP di rete locale

Puoi anche trovare informazioni su altre macchine sulla tua rete locale. Assumiamo che la tua LAN abbia un intervallo IP da 192.168.0.1 a 192.168.0.25, cambia questi numeri come appropriato:

nmap -sP 192.168.0.1-25

Se non conosci l'intervallo, puoi anche utilizzare i caratteri jolly:

nmap 192.168.0.*

Scansione e rilevamento dei sistemi operativi

Utilizzando lo stesso concetto di intervallo IP come sopra, è possibile provare a scoprire quali sistemi operativi e le loro versioni di accompagnamento sono in esecuzione sulle macchine in rete. Questo non sempre funziona, ma non c'è nulla di male nel provare:

nmap -O 192.168.0.1-5

Se non viene riportato nulla (non raro), puoi provare a utilizzare il flag -osscan-guess per provare a indovinare quale sistema operativo è in esecuzione in base ai servizi rilevati:

nmap --osscan-guess 192.168.0.2

Utilizzo di Nmap con server DNS alternativi e Trace Route

Nmap è anche molto utile per la risoluzione di connessioni Internet, problemi WAN e risorse disponibili pubblicamente e può essere utile quando si cerca di capire se un problema di rete è la rete, un ISP o da qualche altra parte lungo la strada. Usando i flag -traceroute e -dns-servers sarete in grado di aiutare a determinare cosa sta succedendo e dove, e quest'ultimo è particolarmente utile se avete problemi ad accedere ad alcuni IP remoti, ma non siete sicuri se l'host è effettivamente non disponibile o se i tuoi server DNS sono il problema

Il flag -dns-servers sovrascrive le impostazioni DNS del sistema per quella scansione. Qui useremo nmap per scansionare DNS alternativo (i server DNS di Google utilizzati nell'esempio) di yahoo.com:

nmap --dns-servers 8.8.8.8 yahoo.com

In questo esempio, se yahoo.com è in diretta attraverso il DNS alternativo ma non è disponibile per te senza specificare -dns-server, potresti avere un problema con qualsiasi server DNS che stai utilizzando piuttosto che l'host stesso.

Il flag -traceroute incorpora l'abilità del tracciato familiare nella scansione, nota che questo deve essere eseguito come root tramite sudo:

sudo nmap --traceroute yahoo.com

Altre risorse

Nmap ha molto di più da offrire rispetto a quanto detto sopra, puoi vedere l'elenco completo di possibili comandi e flag digitando:

nmap --help

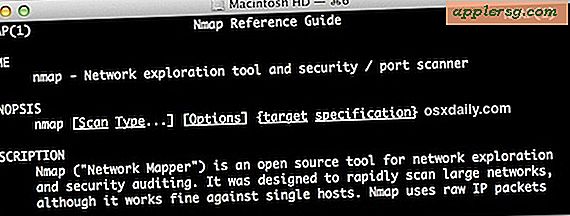

O evocando la pagina di manuale:

man nmap

Se sei interessato a saperne di più, il sito Web nmap è anche pieno di grandi risorse e offre un'ampia documentazione.